DNS Water Torture 攻击:工作原理、风险和缓解策略

DNS Water Torture 攻击:工作原理、风险和缓解策略

DDoS攻击仍然是网络犯罪分子采用的最普遍和最具破坏性的策略之一。这些攻击旨在用过多的流量淹没网络或服务器,使其对合法用户不可用。虽然SYN洪水或UDP洪水等传统DDoS攻击是众所周知的,但还有另一种基于DNS的隐秘而持久的攻击形式值得关注——DNS Water Torture DDoS攻击。

1、什么是DNS Water Torture 攻击?

DNS Water Torture DDoS攻击是一种基于DNS的攻击,攻击者向目标服务器发送持续、稳定的DNS查询流。这些查询通常涉及不存在或低价值的域,或者它们可能包括不经常访问的合法域的子域变体。

2、DNS Water Torture 攻击是如何运作的

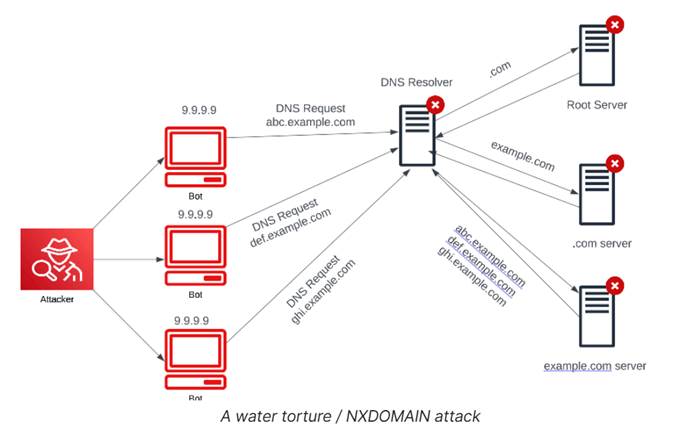

在DNS Water Torture 攻击中,攻击者不会一次向DNS服务器发送大量查询。相反,它们会向不存在或不经常访问的域发送小而连续的请求。这些查询可能间隔开,以规则的间隔或略有变化的方式进入,看起来像合法的流量。

随着时间的推移,DNS服务器会被正在进行的查询处理耗尽,从而导致性能下降、对合法DNS查询的响应延迟,甚至完全失败。

不存在的域:攻击者可能会请求随机或不存在的域名(例如nonexist12345.com),这会迫使服务器生成NXDOMAIN(不存在域)响应。

子域变体:攻击者可能会查询合法域的子域,这些子域无效或不存在(例如random.example.com),导致DNS服务器处理多个不必要的查询。

3、DNS Water Torture 攻击的影响

DNS Water Torture 攻击的主要目标是耗尽DNS服务器的资源,导致性能下降或故障。虽然这种攻击比传统的DDoS攻击更隐蔽,但其影响同样具有破坏性。DNS Water Torture 攻击成功的后果包括:

•缓慢的DNS解析:由于DNS服务器被不断的查询所消耗,其处理合法DNS查找的能力减慢,导致用户尝试访问网站或服务的延迟。

•服务器负载增加:攻击通过不断处理查询来增加DNS服务器的负载,这可能会导致它变得没有响应。随着服务器资源的耗尽,这增加了运营成本。

•拒绝服务:如果DNS服务器不堪重负,它可能无法完全解决DNS查询,导致试图访问受影响网站或服务的用户完全中断服务。

•网络拥塞:DNS流量的一致性不仅会影响目标DNS服务器,还会导致网络拥塞,进一步损害网络上其他服务和应用程序的性能。

4、减轻DNS Water Torture 攻击的有效方法

由于DNS Water Torture 攻击的持续性和微妙性,需要采取积极主动的方法进行检测和缓解。

1) 速率限制

实施DNS速率限制可以帮助限制服务器在特定时间段内可以从单个IP地址处理的查询数量。这可以防止攻击者用过多的请求淹没服务器,特别是在处理连续的查询流时。

2) DNS查询筛选

DNS查询过滤可以帮助阻止来自可疑来源的流量或与已知攻击模式匹配的流量。例如,使用DNS防火墙或入侵检测系统(IDS)可以帮助识别和过滤不存在或低值域的查询。

3) 缓存和负载平衡

通过缓存解析的DNS查询并使用多个DNS服务器,组织可以减少单个DNS服务器的负载。此外,负载平衡可确保流量分布在多个服务器上,防止任何单个服务器在攻击期间不堪重负。

4) Anycast

Anycast是一种路由方法,涉及在不同的地理位置部署多个DNS服务器。所有这些服务器共享相同的IP地址,流量被路由到最近的服务器。这提高了DNS基础设施的弹性,并有助于在发生攻击时分配负载。

5) 持续交通监控

对DNS流量的持续监控使安全团队能够及早检测到流量的异常模式或意外峰值。异常大量的DNS查询可能是潜在DNS Water Torture 攻击的危险信号,使团队能够在攻击造成重大中断之前迅速采取行动。

6) 利用DNSSEC解决方案

许多组织选择依靠AppTrana WAAP上的专用DNSSEC功能来防御DNS攻击。这些服务提供实时流量分析、过滤和缓解功能,专门用于解决基于DNS的DDoS攻击,包括DNS Water Torture 。