关键基础设施遭受攻击:漏洞成为首选武器

虽然网络钓鱼和被盗凭证仍然是常见的入侵点,但关键系统的过度暴露和补丁管理不善正日益激发攻击者的破坏欲望。

威胁行为者越来越多地利用漏洞来攻击关键基础设施系统。

关键基础设施组织占 IBM X-Force 去年响应的所有攻击的 70%,其中超过四分之一的攻击是利用漏洞进行的。

IBM X-Force 战略威胁分析经理Michelle Alvarez向 CSO 表示: “过去一年,我们观察到身份攻击在各个领域持续蔓延,关键基础设施也不例外。虽然攻击者越来越多地使用窃取的凭证登录,但鉴于这些领域对传统技术的依赖以及缓慢的修补周期,漏洞利用仍然是这些领域首选的切入点。”

阿尔瓦雷斯补充道:“防御者因补丁积压而不知所措,而攻击者将继续充分利用这一优势,直到这种情况发生改变。

遭受攻击——以及关键系统的过度暴露

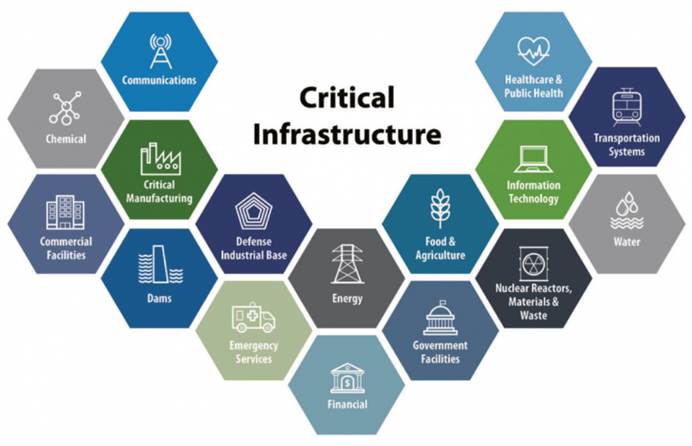

接受 CSO 调查的其他网络安全供应商一致认为,安全漏洞对配电、水处理、运输、电信和银行等关键基础设施系统的完整性构成了越来越大的威胁。

Dray Agha表示:“攻击者越来越倾向于利用漏洞快速悄无声息地入侵。然而,网络钓鱼和凭证窃取在其中扮演着重要角色,我们发现越来越多的威胁行为者在探测基础设施之前,会先锁定身份。”

应用程序安全测试公司 Sparrow 的首席运营官 James Lei 补充道:“我们看到攻击者对待关键基础设施的方式发生了转变,他们不仅会攻击网络钓鱼或凭证填充等常见犯罪行为,还会越来越多地瞄准那些从未打算向公众公开的暴露系统中的漏洞。”

VPN、防火墙和旧版 Web 服务器是常见的入口点,尤其是在未正确修补或运行过时固件的情况下。不安全的物联网设备和运营技术 (OT) 系统也为潜在的攻击提供了更多目标。

网络安全公司 Barrier Networks 的董事总经理 Ian McGowan 表示:“针对关键国家基础设施 (CNI) 的大多数攻击都不是零日漏洞或特殊黑客攻击;它们直接利用了我们在运营上难以管理的基础。”

威胁情报公司 Censys 的安全研究员 Himaja Motheram 补充道:“虽然攻击者确实会利用传统的软件漏洞,但关键基础设施中更大的担忧是不安全的面向互联网的系统的广泛存在,这些系统可以在没有适当访问控制的情况下直接访问基本服务。”

Sparrow 的 Lei 表示,最容易被忽视的根本问题之一是大量关键系统(例如水处理接口或医学成像系统)暴露在公共互联网上,没有身份验证或默认/弱凭证。

“在这些情况下,攻击者甚至不需要利用漏洞;他们只需登录即可,”雷解释说。“核心问题不仅仅是某一类漏洞;而是系统性暴露和敏感系统的可访问性,而这些系统从一开始就不应该被直接访问。”

交易漏洞代码

IBM 的 X-Force 发现,暗网上提及最多的 10 个常见漏洞和暴露 (CVE) 中有 4 个与复杂的威胁行为者团体有关,其中包括民族国家情报机构。

IBM 的 X-Force 报告称:“这些 CVE 的漏洞代码在众多论坛上公开交易,从而助长了针对电网、医疗网络和工业系统的攻击市场日益增长。”

IBM 威胁情报部门补充道:“出于经济动机和民族国家动机的对手之间共享信息,凸显了对暗网监控日益增长的需求,以帮助制定补丁管理策略并在潜在威胁被利用之前检测到它们。”

IBM X-Force 2025 威胁报告中重点介绍的 10 个 CVE 中,有 5 个影响了边缘设备,并且每个 CVE 都出现在美国网络安全和基础设施安全局 (CISA) 的已知利用漏洞 (KEV) 目录中。

Scott Caveza表示:“由于这些设备通常执行关键任务,停机可能需要进行大量规划,这可能是这些设备修补频率较低的原因之一,即使在出现影响它们的严重漏洞之后也是如此。”

针对关键基础设施的攻击者还利用旧式操作系统以及工业控制系统中未修补的漏洞。

IBM X-Force 的 Alvarez 表示:“考虑到停机风险,这些系统通常会长时间不打补丁,这使得它们成为极具吸引力的目标。因此,攻击者可以利用漏洞控制关键系统并破坏基本服务。”

颠覆的欲望

针对关键基础设施组织的攻击(全部或部分依赖漏洞利用)数量庞大且还在不断增长。

美国政府安全机构于 2024 年 2 月警告称,中国国家支持的黑客已经渗透到多个关键基础设施网络,涉及通信、能源、交通和水利领域,并保持持续访问。

Volt Typhoon 组织通常通过利用 Fortinet、Citrix 和 Cisco 等供应商面向公众的网络设备中的漏洞来获得初始访问权限。

英特尔机构警告称,该组织正在建立一种能力,一旦中美之间发生重大危机或冲突,就可以扰乱或摧毁服务。

2023 年 6 月,勒索软件组织利用企业文件传输软件中的零日漏洞,对多个医疗保健和政府组织发起MOVEit Transfer 黑客攻击,这是供应链攻击的典型例子。

另一个例子是针对美国供水和废水系统的 CyberAv3ngers 攻击(2023-2024 年)。该组织与伊朗伊斯兰革命卫队 (IRGC) 有关联,其目标是许多设施中使用的 Unitronics 可编程逻辑控制器 (PLC)。

巴拉特·米斯特里表示: “他们利用公开暴露的接口和薄弱的安全配置,破坏了人机界面 (HMI),并在至少一起德克萨斯州事件中操纵了水泵和警报器。这些攻击凸显了脆弱的工业控制系统带来的持续风险。”

安迪·汤普森(Andy Thompson)表示,关键基础设施面临的最大威胁是可用性的中断,2021 年 5 月的Colonial Pipeline 勒索软件攻击就是一个例证。

Huntress 的 Agha 表示,Colonial Pipeline 漏洞始于 VPN 登录被盗用,但缺乏多因素身份验证和补丁不完善导致事件升级得如此严重。

此次袭击扰乱了燃料供应,引发了恐慌性抢购,并导致美国东海岸出现大面积汽油短缺。

对策

关键基础设施系统面临的威胁不断升级,而且没有丝毫减弱的迹象,这应该促使人们重新思考如何保护关键系统。

Andy Norton表示:“传统的防御方法不足以应对当今不断变化的风险形势。传统的单点产品和孤立的安全解决方案无法充分保护系统免受日益融入人工智能的现代威胁的侵害。然而,成功适应这一威胁的组织却寥寥无几。”

诺顿补充道:“至关重要的是,组织机构不应在网络事件发生后才做出反应,而是采取主动的网络安全态势,以便在漏洞被利用之前将其消除。”

马克·休斯 (Mark Hughes ) 表示:“企业需要摆脱临时预防的思维模式,转而专注于主动措施,例如实现身份验证管理的现代化、堵塞多因素身份验证漏洞以及进行实时威胁搜寻,以便在敏感数据暴露之前发现隐藏的威胁。”